![【Security Hub修復手順】[ ServiceCatalog.1 ] Service Catalog ポートフォリオは AWS 組織内でのみ共有する必要があります](https://images.ctfassets.net/ct0aopd36mqt/wp-refcat-img-cea52bc8a6ec5cad9021b38df4a08b9e/24c76ee7c1ae7aa7f9676a59c77f8702/aws-security-hub?w=3840&fm=webp)

【Security Hub修復手順】[ ServiceCatalog.1 ] Service Catalog ポートフォリオは AWS 組織内でのみ共有する必要があります

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

こんにちは!AWS事業本部のおつまみです。

皆さん、お使いのAWS環境のセキュリティチェックはしていますか?

当エントリでは、AWS Security HubによるAWS環境のセキュリティ状況スコアリングに該当する項目についての修復手順をご紹介します。

本記事の対象コントロール

[ ServiceCatalog.1 ] Service Catalog ポートフォリオは AWS 組織内でのみ共有する必要があります

[ServiceCatalog.1] Service Catalog portfolios should be shared within an AWS organization only

前提条件

本記事はAWS Security Hubで「AWS基礎セキュリティのベストプラクティススタンダード」を利用されている方向けの内容となります。

AWS Security Hubの詳細についてはこちらのブログをご覧ください。

対象コントロールの説明

このコントロールは、AWS Organizations との統合が有効になっている場合に、AWS Service Catalog が組織内でポートフォリオを共有するかどうかを確認します。ポートフォリオが組織内で共有されていない場合、コントロールは失敗します。

組織内でのみポートフォリオを共有すると、ポートフォリオが間違った AWS アカウントと共有されないようできます。ポートフォリオを外部アカウントと共有する必要がない場合は、対応することが推奨されます。

修復手順

1. 対象のリソースの確認方法

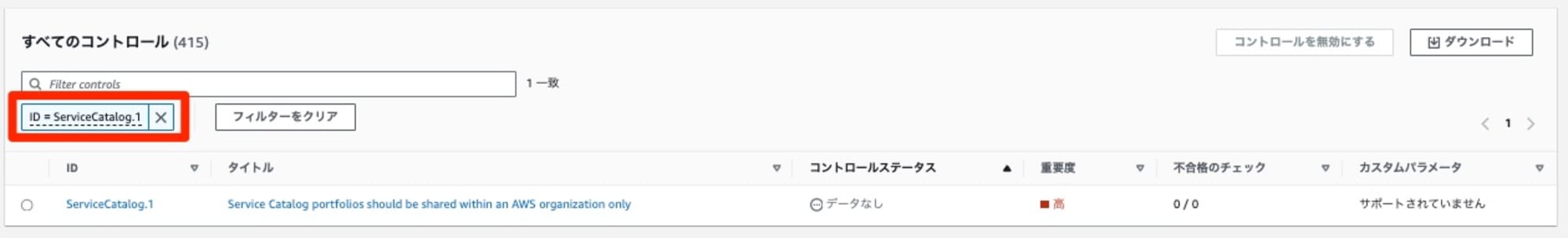

- AWSマネージメントコンソールにログインし、AWS 基礎セキュリティのベストプラクティス v1.0.0にて、「ServiceCatalog.1」を検索し、タイトルを選択します。

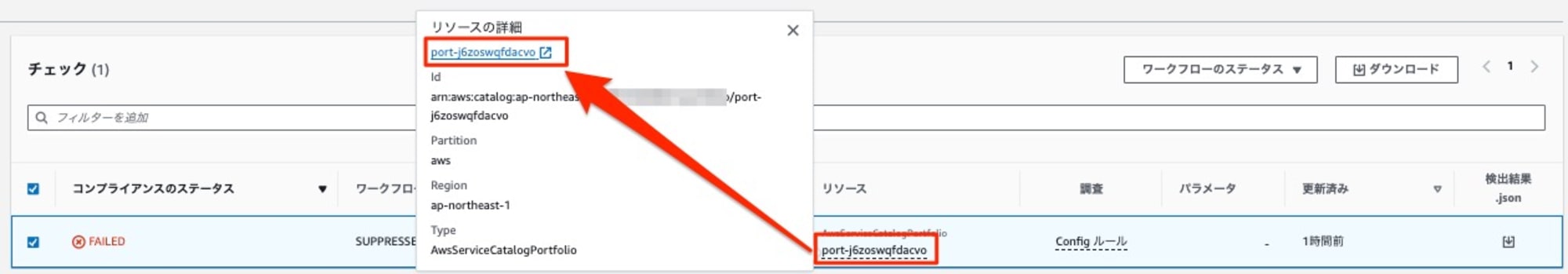

- リソースの欄から失敗しているリソースを確認できます。

2. ステークホルダーに確認

ステークホルダー(リソースの作成者や管理している部署などの関係者)に以下の条件を満たせているか確認します。

- 組織内でのみポートフォリオを共有してよいか確認する

- ポートフォリオを外部アカウントと共有する必要がある場合、コントロールの

無効化もしくは抑制済みとします。

- ポートフォリオを外部アカウントと共有する必要がある場合、コントロールの

3. 共有方法を「アカウント」から「組織」に変更する

-

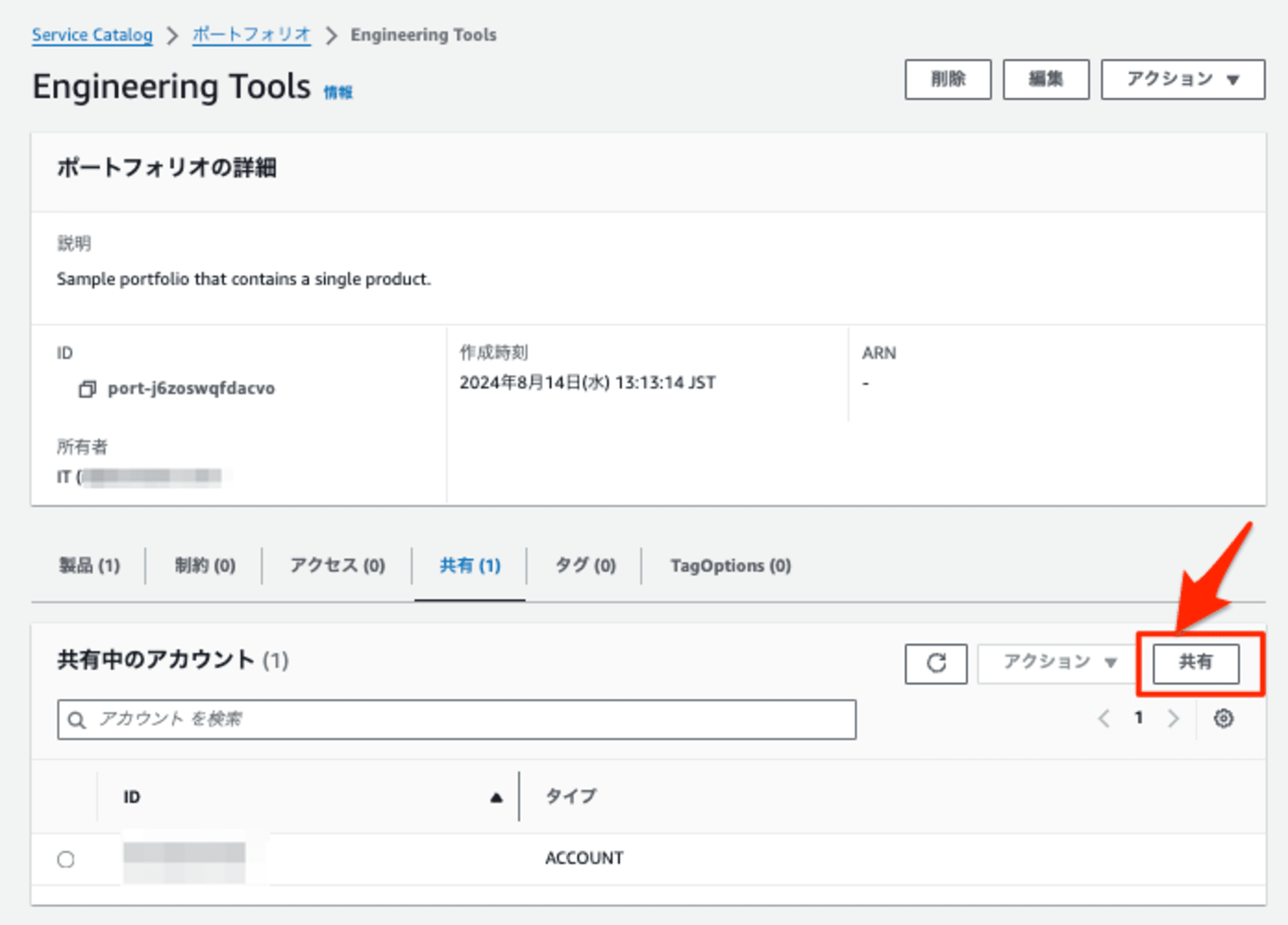

対象のポートフォーリオにて、「共有」タブから「共有」を選択します。

-

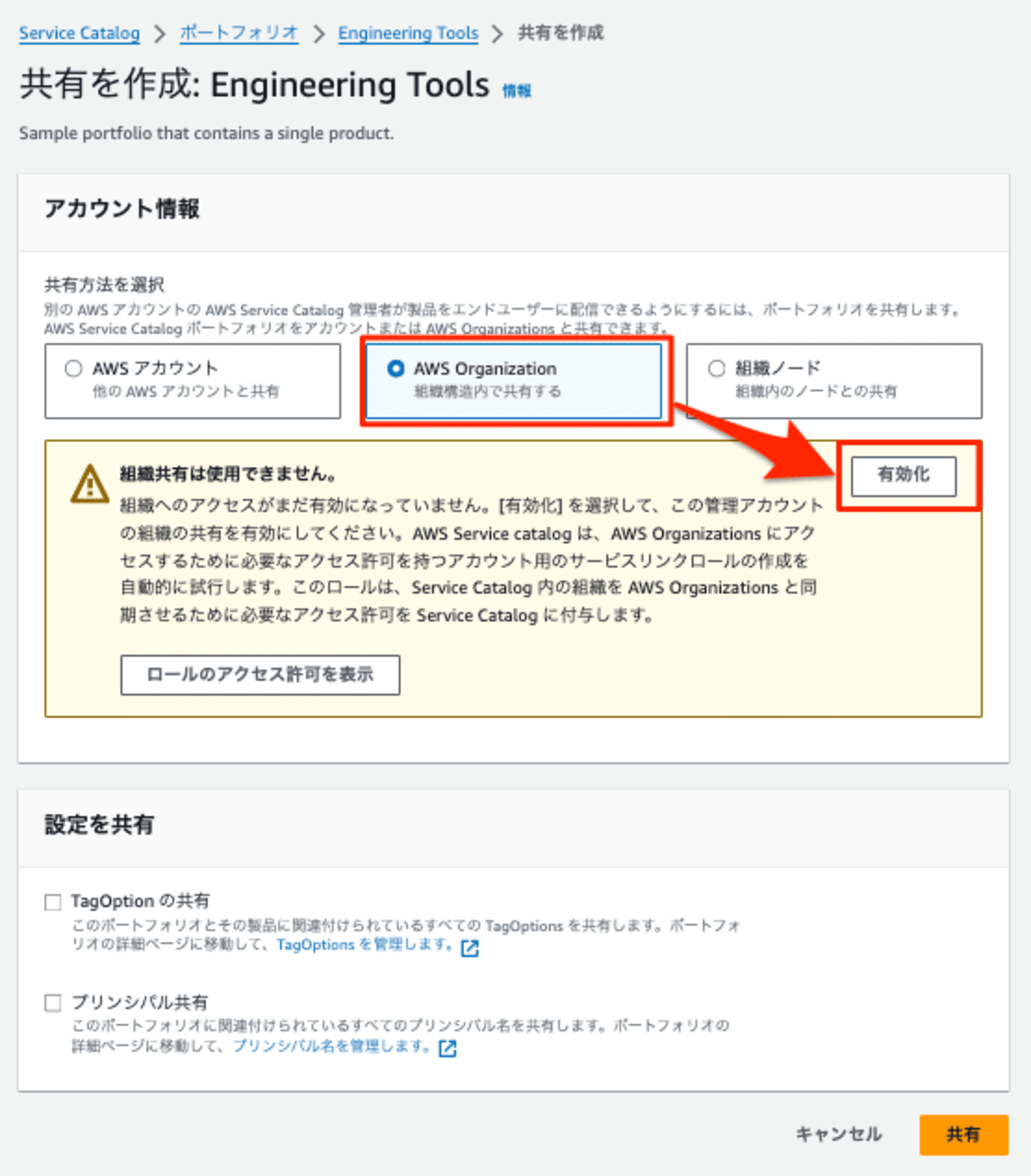

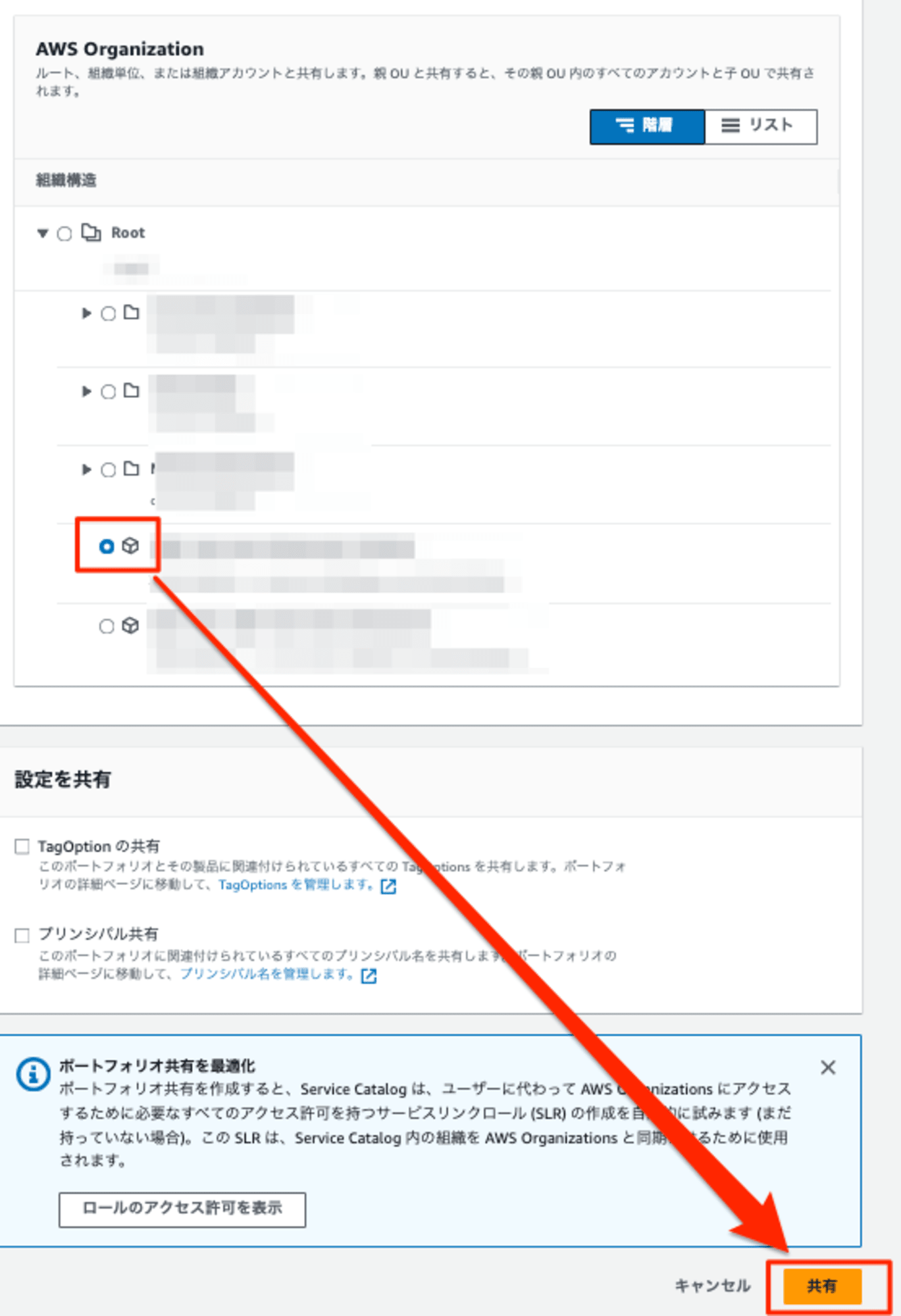

「AWS Organization」を選択し、組織アクセスを有効化するために「有効化」を選択します。

-

組織アクセスが有効化された後、組織構造が表示されます。アクセスを有効化する組織を選択し、「共有」を選択します。

-

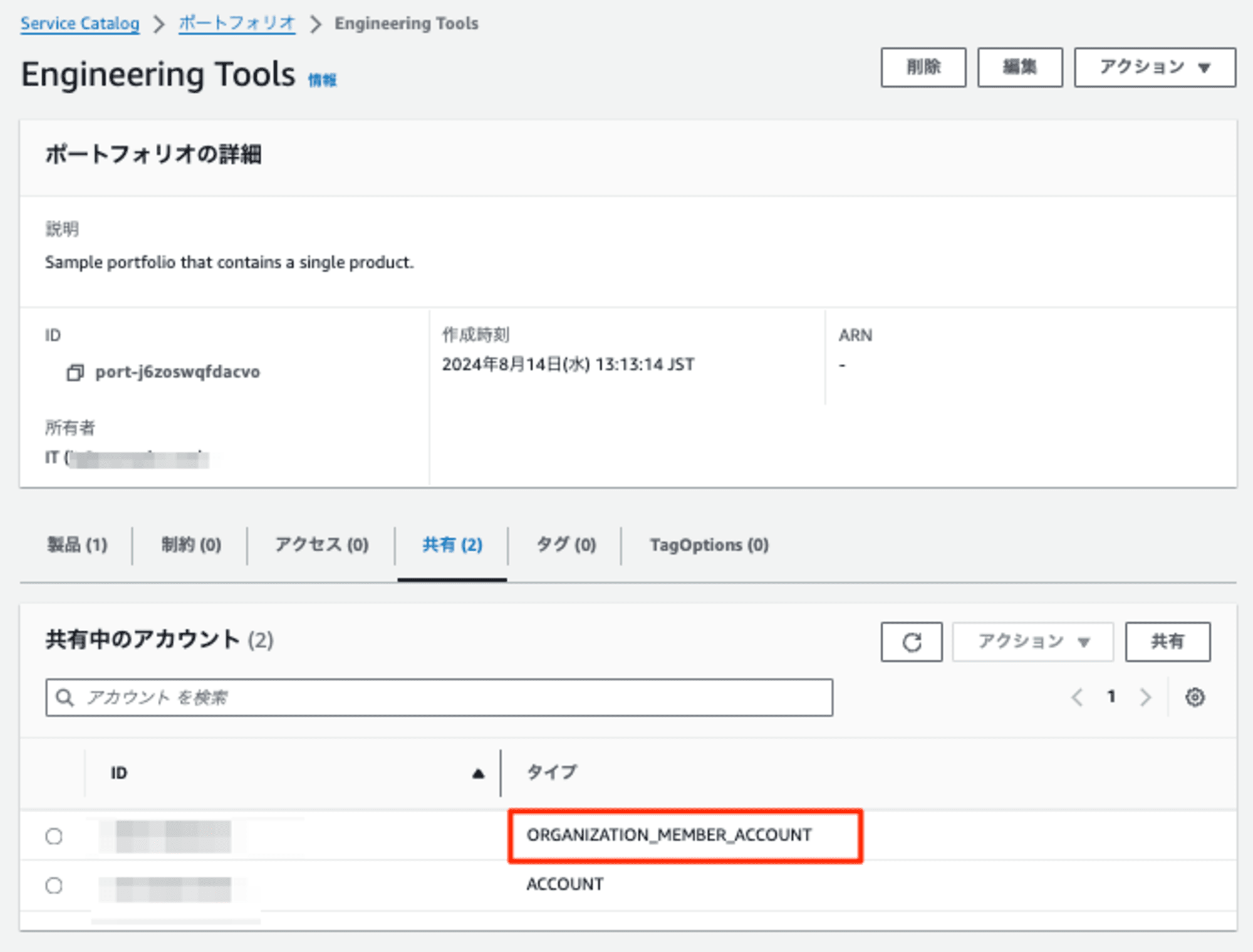

「ORGANIZATION_MEMBER_ACCCOUNT」タイプの共有が追加されたことを確認します。

-

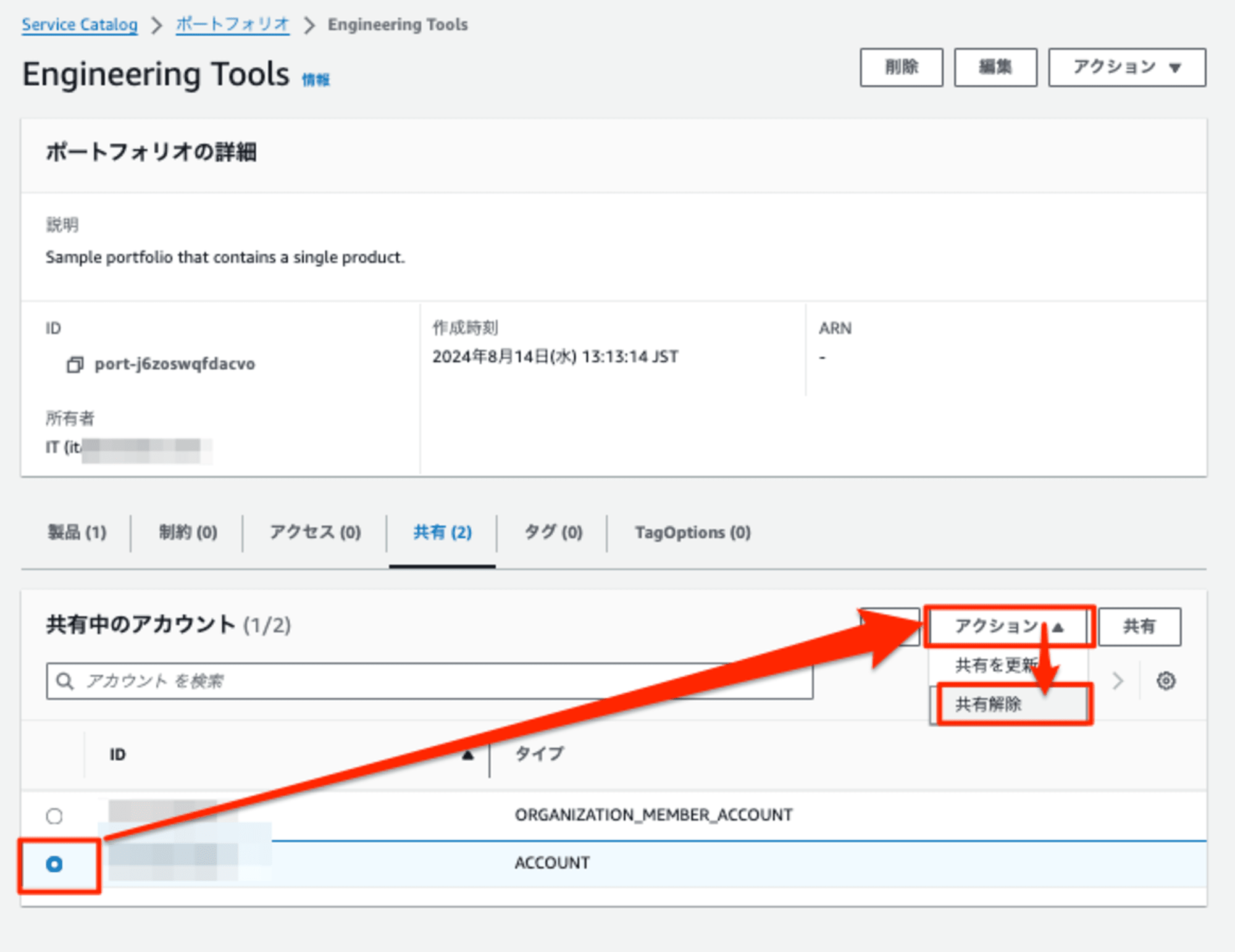

元の「ACCOUNT」タイプの共有を選択し、「アクション」→「共有削除」を選択します。

-

警告画面が表示されるので、「共有解除」を選択します。

-

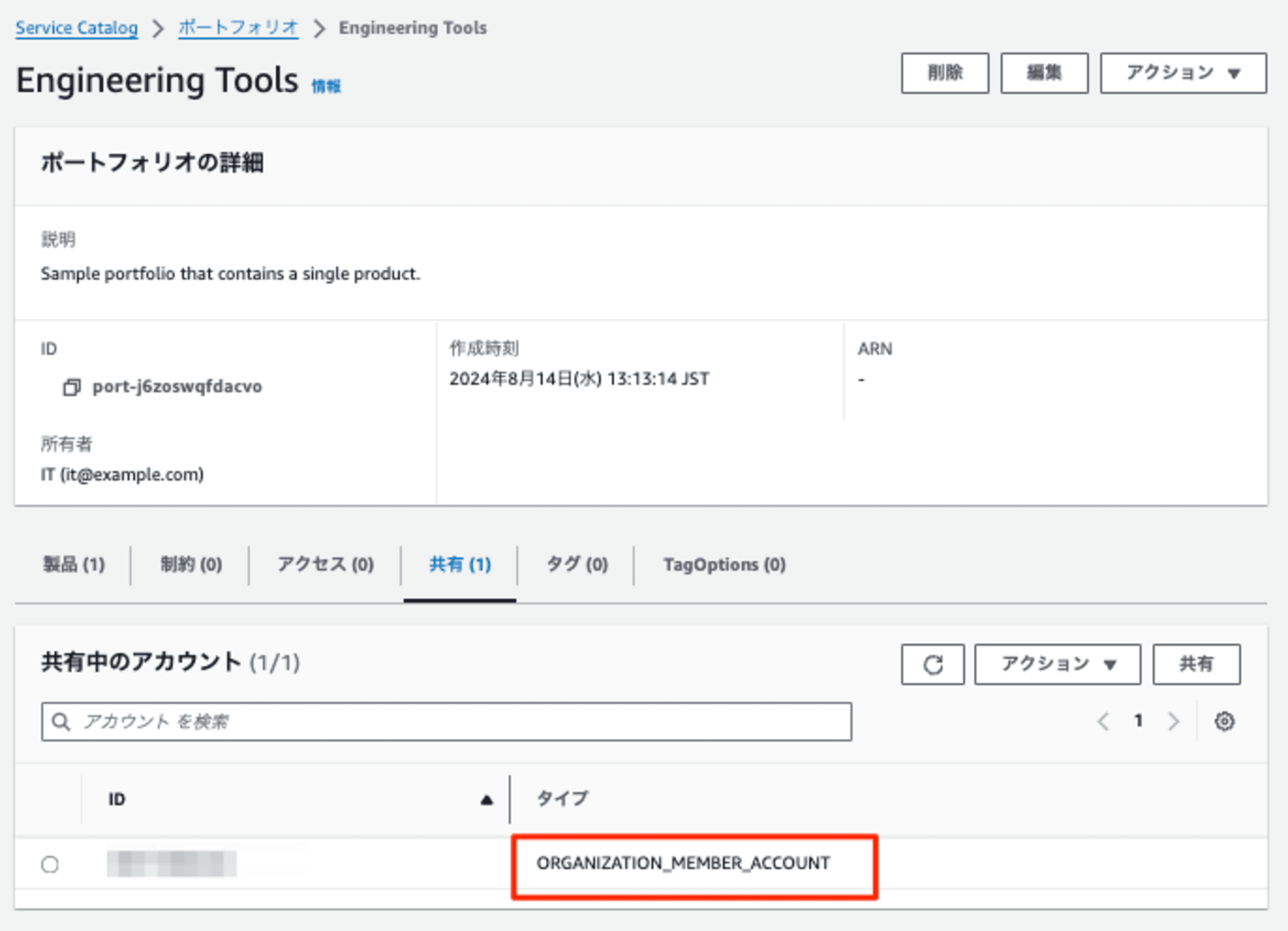

追加した組織内の共有のみになったことを確認します。以上で設定変更は完了です。

-

SecurityHubにて、失敗しているリソースが0になっていること及びステータスが[成功]になっていることを確認します。 ※リソースの更新には数分、ステータスの更新には1日程度かかります。

最後に

今回は、AWS Security HubによるAWS環境のセキュリティ状況スコアリングに該当する項目についての修正手順をご紹介しました。

コントロールを修正して、お使いのAWS環境のセキュリティをパワーアップさせましょう!

最後までお読みいただきありがとうございました!どなたかのお役に立てれば幸いです。

以上、おつまみ(@AWS11077)でした!